LH.pl · Dział pomocy

Wykryto groźną lukę bezpieczeństwa we wtyczce WP GDPR Compliance. Luka pozwala na założenie nieautoryzowanego konta z uprawnieniami administratora w WordPressie.

WP GDPR Compliance to popularne rozwiązanie do wdrażania checkboxów przy formularzach w WordPressie. Wymóg pytania o zgody na wykorzystywane danych osobowych został nałożony na właścicieli stron WWW wraz z nowymi przepisami o ochronie danych osobowych. Dzięki prostej obsłudze i szybkiemu efektowi, wtyczka była częstym wyborem szczególnie wśród początkujących użytkowników WordPressa. Obecnie plugin ma ponad 100 000 aktywnych instalacji.

Niestety jak się okazało, zawiera ona także groźną dla WordPressa podatność. Luka wykryta w pluginie pozwala na założenie konta z uprawnieniami administratora.

W jaki sposób do tego dochodzi?

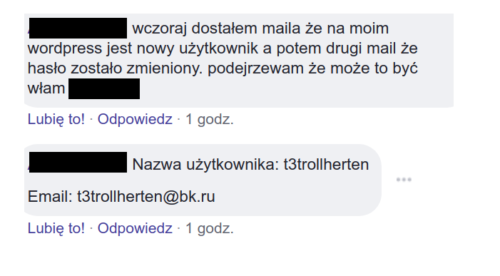

W trakcie ataku dochodzi do zmiany users_can_register na wartość 1 i modyfikacji default_role nowych użytkowników na „administrator„. Atakujący mogą wypełnić formularz: /wp-login.php?action=register i uzyskać dostęp do konta. Na podstawie analiz przeprowadzonych na stronach klientów, widzimy, że najczęściej wprowadzaną nazwą użytkownika WordPressa po ataku jest t3trollherten, co potwierdzają także użytkownicy WordPresowych grup na Facebooku.

Jak łatwo się domyślić, gdy ktoś wejdzie w posiadanie konta admina, może na stronie wykonać dowolne działanie. Strony, które mają zainstalowaną nieaktualną wersję wtyczki mogą zostać zainfekowane lub nawet usunięte. Atakujący może na nich zainstalować dowolną wtyczkę lub motyw, które w swoich plikach zawierają złośliwy kod.

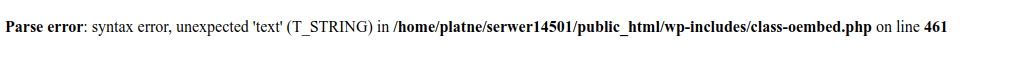

Użytkownicy wtyczki z podatnością otrzymują komunikat błędu po przejściu na stronę:

Plugin posiada już z przygotowaną przez twórców aktualizację do wersji 1.4.3, która załatała wiele krytycznych podatności.

Jak podaje Wordfence, wtyczka większość swoich działań wykonuje w oparciu o plik admin-ajax.php w WordPressie. Tego typu działania pozwalają na zmianę danych, do których wtyczka ma standardowo dostęp spoza samego kokpitu WordPressa (z zewnątrz). Kolejne wersje pluginu (do 1.4.2), zawodzą w momencie sprawdzania swoich uprawnień. Jeśli atakujący będzie miał możliwość wprowadzania tych zmian, pozwoli mu to na dodanie nowych rekordów w bazie danych, między innymi, tak jak wspomniałam wyżej, stworzenia nowego użytkownika z uprawnieniami administratora.

Nasi administratorzy zauważyli natomiast, że WordPressy zainfekowane przez WP GDPR Compliance posiadają plik 2018/11/wp-upd.php więc jeśli posiadacie taki plik na serwerze i korzystaliście z wtyczki WP GDPR Compliance, Wasza strona jest najprawdopodobniej zainfekowana

Co muszę zrobić?

Użytkownicy WordPressów, na których zainstalowana jest wtyczka powinni niezwłocznie zaktualizować ją do najnowszej wersji lub dezaktywować i usunąć, jeśli aktualizacja jest niemożliwa. Po aktualizacji lub usunięciu wtyczki, zalecane jest także wykonanie skanu wirusowego całej strony i usunięcie zainfekowanych plików.

Atakujący tworzą nowego użytkownika w WordPressie więc należy także usunąć w kokpicie lub bazie danych podejrzanych userów, którzy nie byli stworzeni przez nas.

Pozostawienie wtyczki WP GDPR Compliance w wersji do 1.4.2 włącznie bez aktualizacji to zachowanie podatności na ataki, a także ryzyko infekcji i usunięcia strony WWW.

Wszyscy klienci LH.pl, którzy posiadają WordPressa z wtyczką WP GDPR Compliance zostali mailowo poinformowani o koniecznych do podjęcia krokach, a także możliwych skutkach infekcji.

Podobał Ci się artykuł? Zostaw opinię!

8 komentarzy

Możliwość komentowania została wyłączona.

a co jeśli już nie moge sie zalogować do panelu?

Możesz zaktualizować wtyczkę bezpośrednio z poziomu serwera albo przywrócić czystą kopię strony z backupu.

No wlasnie, ja niestety tez juz nie moge…tragedia 🙁

Odtworzyć za backup bazę danych lub zalogować się do phpmyadmin i sprawdzić czy w tabeli _options siteurl nie został podminieniony na inny

Musisz się zalogować do bazy danych, albo z poziomu np. phpMyAdmin albo poprzez shella, albo programu do zarządzania bazą danych, np MySql Workpench.

Alternatywą – najlepszą drogą, jest przywrócenie wcześniejszej wersji plików, jeśli taką posiadamy oraz bazy danych,

Miałem ten sam problem. Trzeba po stronie hostingu przywrócić kopię FTP + kopie bazy danych sprzed ataku, po czym jak najszybciej usunąć wtyczkę.

W moim przypadku, na maila który był przypisany do konta administratora przysłano też fałszywe potwierdzenie z przelewy24 prowadzące do wirusa.

Dokładnie, mam ten sam problem. Czy udało się go Pani rozwiązać?

Cześć! Zaktualizowałaś już wtyczkę? Przeskanowałaś swojego WordPressa i sprawdziłaś, czy nie ma w nim dodatkowych użytkowników?